Hunt Ege 2022

Le 21 mai 2022, nous avons participé à la Hunt de l’EGE, un CTF OSINT mêlant une traque sous la forme d’un escape game / course d’orientation dans Paris intra-muros.

Arrivés au 196 Rue de Grenelle dans le 15eme arrondissement de Paris, après avoir été acceuillis avec un petit déjeuner, la compétition commence !

Parti CTF OSINT

Nouveau dossier

-

Vous êtes un enquêteur faisant partie d’une entreprise très discrète qui gère des situations de crise, souvent liées à des activités illégales, pour des clients fortunés. Cependant, les moyens d’action à votre disposition demeurent uniquement légaux. Vous gérez ces situations sensibles avec discrétion et tact, ce qui participe à la confiance accordée par vos clients.

-

Vous et votre équipe venez d’être mandatés pour aider une personne visiblement en grande difficulté. Les éléments dont vous disposez sont flous. En effet, vous n’avez accès qu’à une vidéo envoyée par le client comme point de départ de cette enquête qui est extrêmement pressante.

-

Pour chaque flag, le format vous sera spécifié. En cas de doute, contacter un admin sur Discord

-

Format du flag : hunt{flag}

Pour la valider, il suffit de copier coller le flag donné dans l’énnoncé.

hunt{flag}

Tic Tac

-

Les propos du jeune homme étaient confus mais il compte sur nous pour régler cette affaire discrètement. A quelle heure la bombe explosera t-elle ?

-

hunt{HH:MM}

En pièce jointe, une vidéo (incroyable)

Le titre de la vidéo est 202205210725_000125, un timestamp, la vidéo commence le 5 mai 2022 a 7h25, dans la vidéo, nous identifions la bombe à 1:14, le timestamp sur la bombe est 10h07:00.

7h25 + 1:14 + 10h07:00 = 17h33:14

hunt{17:33}

Voyage Voyage

-

Où notre protagoniste a t-elle étudié ?

-

hunt{ville_pays}

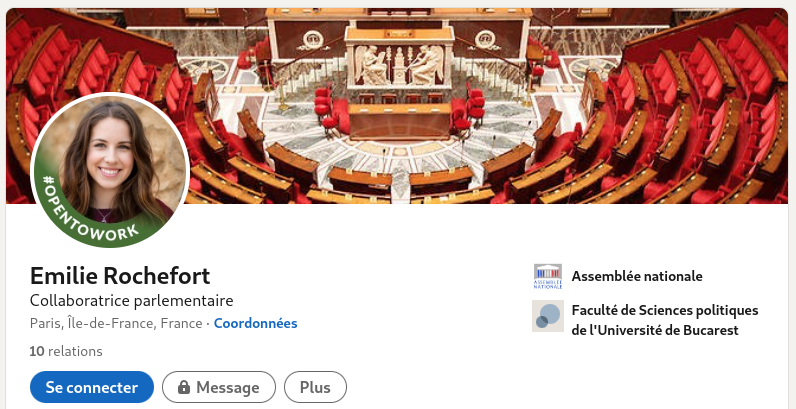

Dans la vidéo, à 1:00, le protagoniste se saisis d’une carte de visite ou l’on peut lire: Rochefort Emilie / Assistante Parlementaire / [email protected]

Nous cherchons donc une Emilie Rochefort sur les réseaux sociaux; un resultat sort, un linkedin qui correspond parfaitement au nom et à l’emploi de la personne.

On voit sur son linkedin qu’elle a étudié à Bucarest, capitale de la Roumanie.

hunt{bucarest_roumanie}

7e ciel

-

Emilie Rochefort est une personne d’intérêt. Un compte crucial pour la suite de l’enquête se cache dans les publications d’une de ses connaissances. Quel est ce compte ?

-

hunt{@compte}

L’url du Linkedin est intéressante, facebook / linkedin assigne de base à l’user prenom-nom-randomUID pour l’url d’un utilisateur, ici l’url est sous la forme emilierochefort1850 (https://www.linkedin.com/in/emilierochefort1850/ cela à donc été choisi à la main (le propriétaire du compte peut le faire), en remplacant linkedin.com/in par facebook.com, on obtient avec chance son facebook (https://www.facebook.com/emilierochefort1850/) (par chance car elle aurait très bien pu choisir une autre url pour son FB / LD)

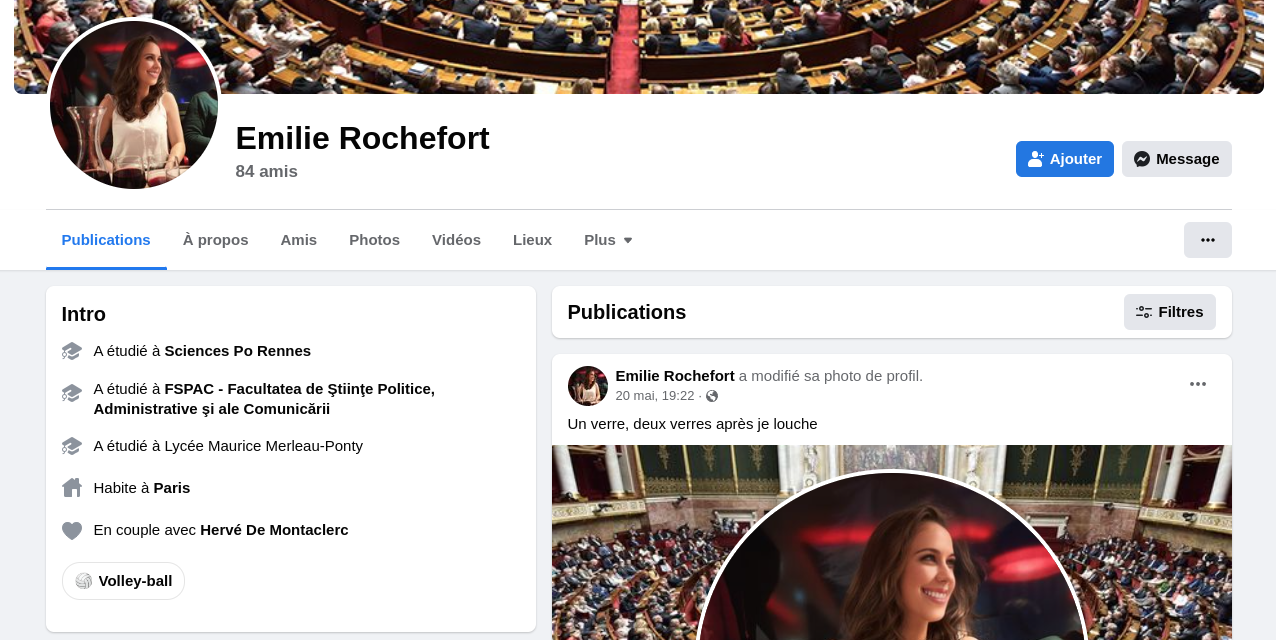

Nous cherchons un compte twitter ou instagram (l’énnoncé précise que le flag est sous la forme hunt{@compte})

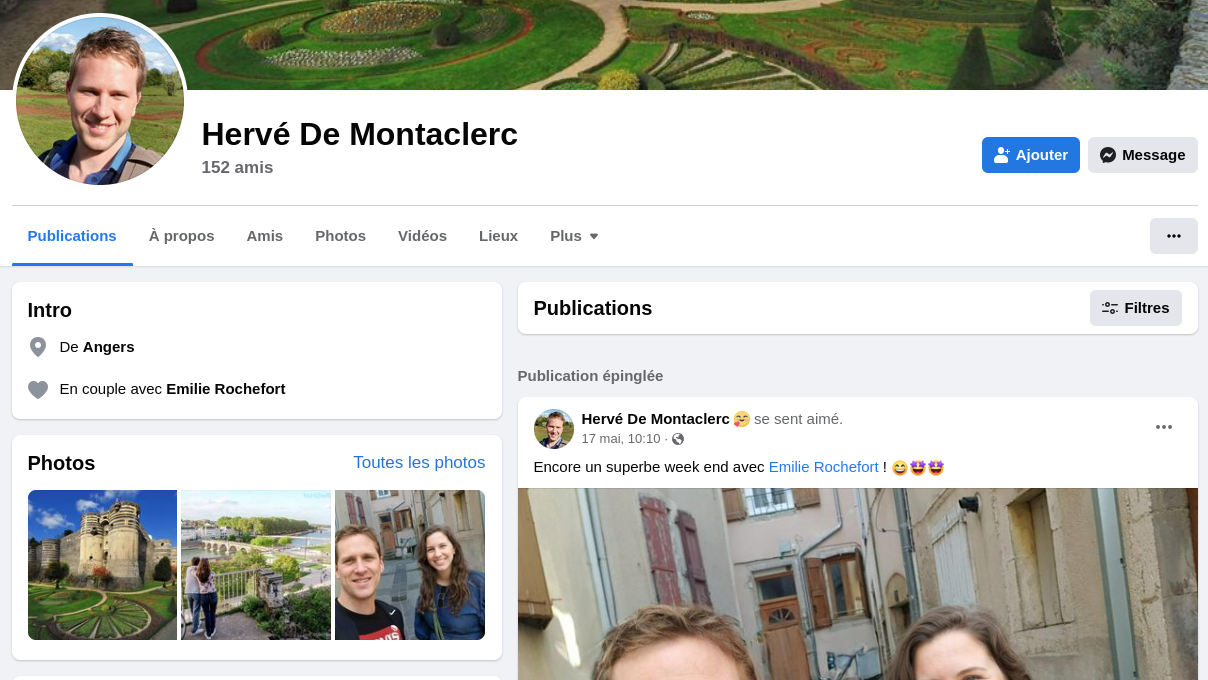

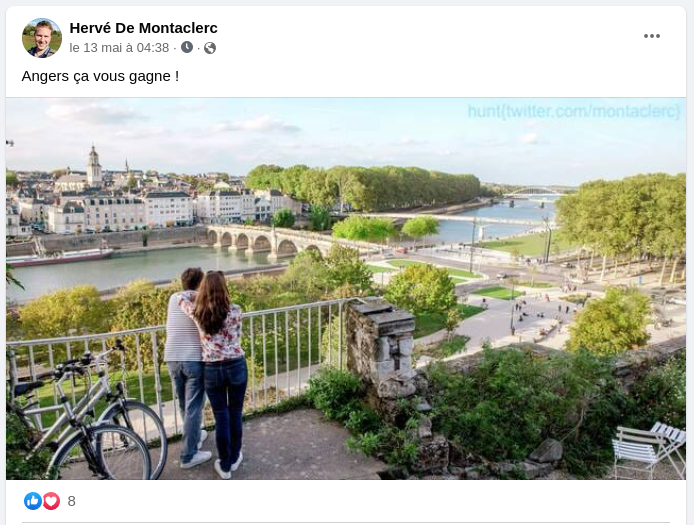

Un personnage se démarque sur son profil, Hervé De Montaclerc, son amant.

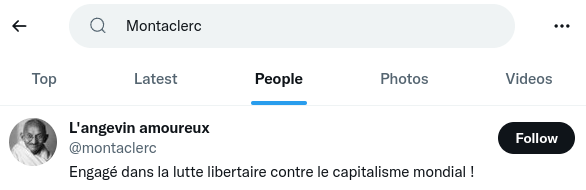

En cherchant sur twitter Montaclerc un profil ressort tres rapidement.

Twitter search:

Twitter profile:

Les infos de son facebook et de son twitter concordent, même ville, et dans tous les cas, on retrouve le lien du twitter dans une des publications.

On tente le @ du profil twitter et yay c’est flag !

hunt{@montaclerc}

L’anarchiste

-

L’intuition était bonne, ce nouveau protagoniste cache quelque chose. Une de ses amies semble véhiculer des messages politiques. Qui est la figure dont elle déclare s’inspirer ?

-

hunt{Prénom_Nom}

Nous retournons sur le facebook de Montaclerc car nous n’avions pas encore assez investigué son profil.

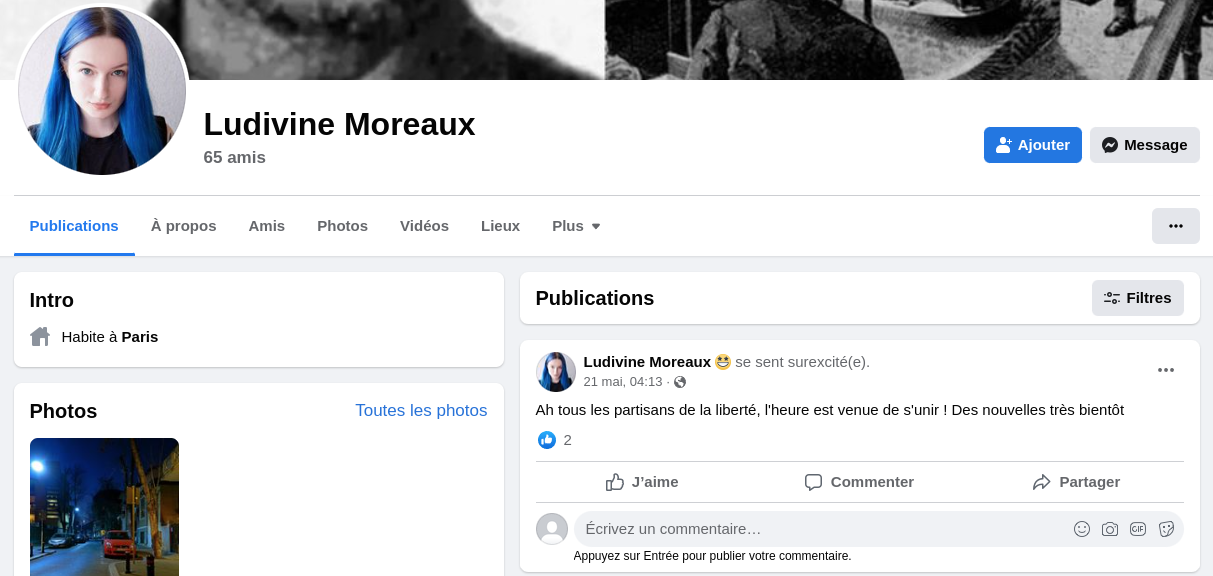

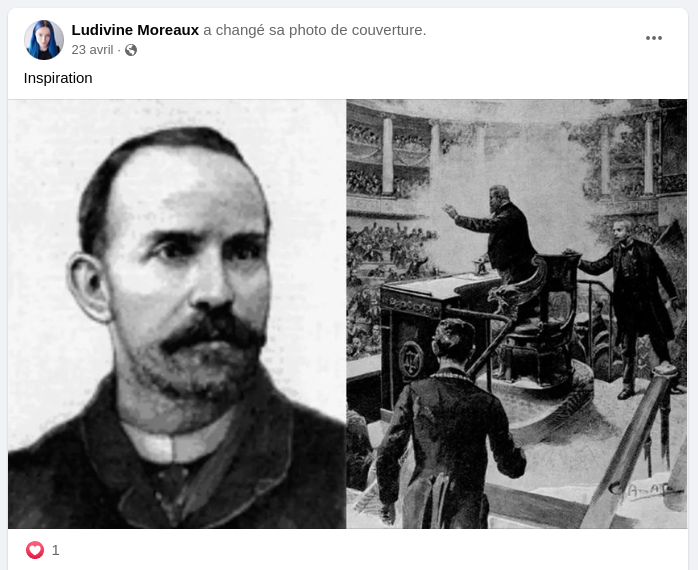

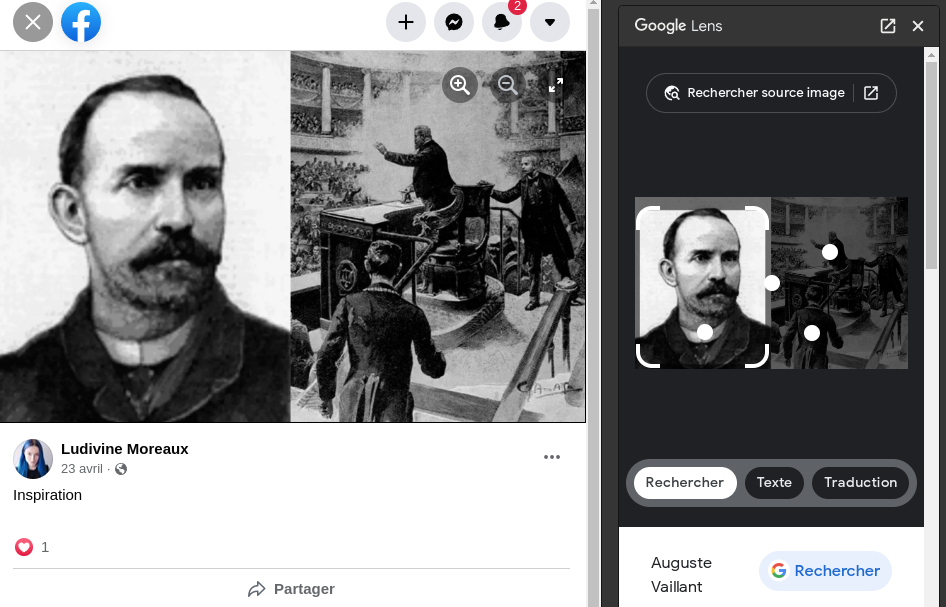

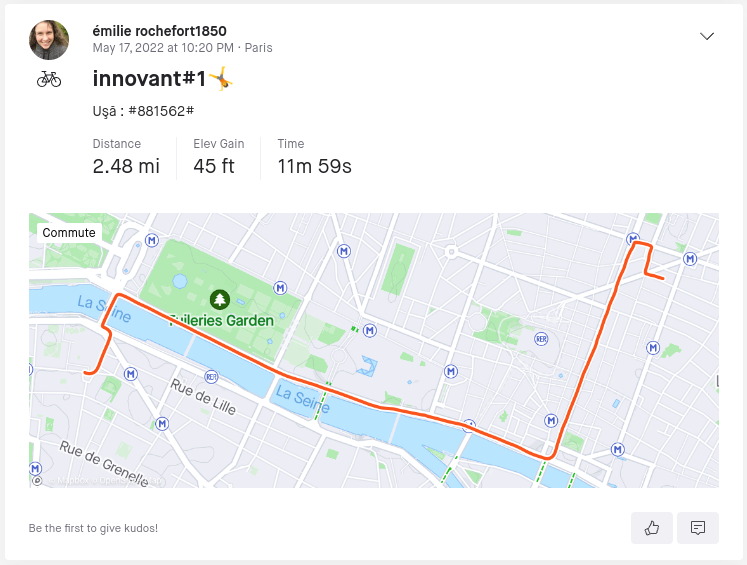

En cliquant sur ses amis, 2 resultats ressortent en tête de page, sa femme, Emilie Rochefort, et une autre personne, Ludivine Moreaux. Ce n’est pas le contenu politique qui manque chez la 2ème.

En descendant dans ses posts, on en trouve un ayant pour caption: Inspiration

Un google lens sur l’image nous apprend qu’il s’agit d’Auguste Vaillant la page wikipedia nous apprend notamment que c’etait un anarchiste connu pour son attaque à la bombe sur la chambre des députés.

hunt{Auguste_Vaillant}

Cupidon

-

Quand se sont mis en couple nos deux tourtereaux ?

-

hunt{JJ/MM/AAAA}

Alors la c’est parti pour la stratégie ghetto de stal… d’OSINT, lors de la recherche de l’anniversaire d’une personne, vous pouvez chercher tous les posts de la personne qui contiennent Merci ou autre formule de politesse équivalente. Alors ici on tente pareil, malheursement, rien sur le twitter de Montaclerc, il s’agit de son compte vraiment perso, au point qu’il ne possède pas ses amis IRL, alors, on sèche, jusqu’à ce que nous tombons sur ce petit bouton bien caché de facebook qui nous permet de faire des recherches de post sur un profil:

Sans trop y croire nous tentons un merci et hop ca nous sort un magnifique post.

hunt{29/05/2021}

La boîte de Pandore

-

Nos investigations confirment qu'Emilie semble avoir une présence en ligne conséquente. Une enseigne revient à plusieurs reprises dans ses publications, pouvez-vous nous dire laquelle ? -

hunt{nom_de_l'enseigne}

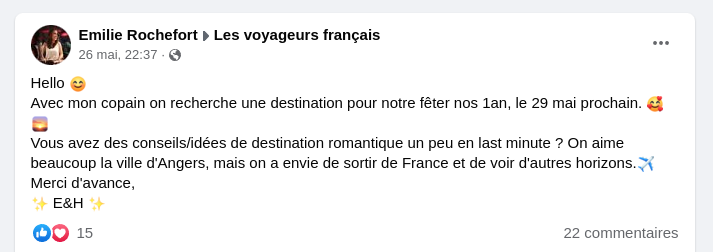

Un coup d’epieos sur l’adresse email nous confirme l’existence d’un flickr

Sur flickr, 4 résultats pour Emilie Rochefort, grâce aux photos sur les 4 comptes, on peut identifier le bon en exploitant le fait qu’un des comptes poste une photo d’Emilie elle-même https://www.flickr.com/photos/195642122@N06

On la voit se prendre en photo devant un city-locker.

On obtient aussi un étrange code dans la description, 39492020

hunt{city_locker}

Escapade nocturne

-

Emilie semble s’être intéressée à cette enseigne à plusieurs reprises. Reste à déterminer pourquoi ?

-

Des informations pouvant vous aider à accéder à ces lieux sont certainement dissimulées quelque part. Retrouvez-les !

-

hunt{#code##code##code#}

Infernale.

Apres avoir bloqué 42 ans sur le challenge, en retournant voir le facebook de Hervé de Montaclerc, on trouve dans la section about, ses mentions j’aime et notamment un super like de Strava (Emilie like aussi strava mais il faut étendre la liste des likes pour le voir)

Strava est une appli à la nike running club qui permet d’enregistrer son activité physique mais c’est aussi à une sorte de réseau social; direction strava.

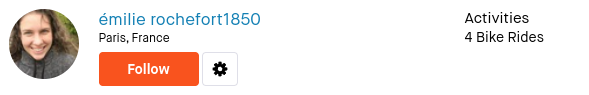

Un compte est nécessaire, alors on en crée un et on cherche Emilie Rochefort et la son compte strava tombe dans nos mains.

Sur ce dernier on retrouve 3 courses qui ont comme commentaire les codes que l’on recherche.

Example de publication / course:

On récupère les 3 codes dans 3 courses différentes, et:

hunt{#881562##988795##468359#}

Cryptex

-

Un autre ami de nos protagonistes, fan d’Amsterdam aime communiquer sur Internet. Toutefois un de ses messages est incompréhensible. Aidez nous à y voir plus clair.

-

hunt{insérer_votre_flag}

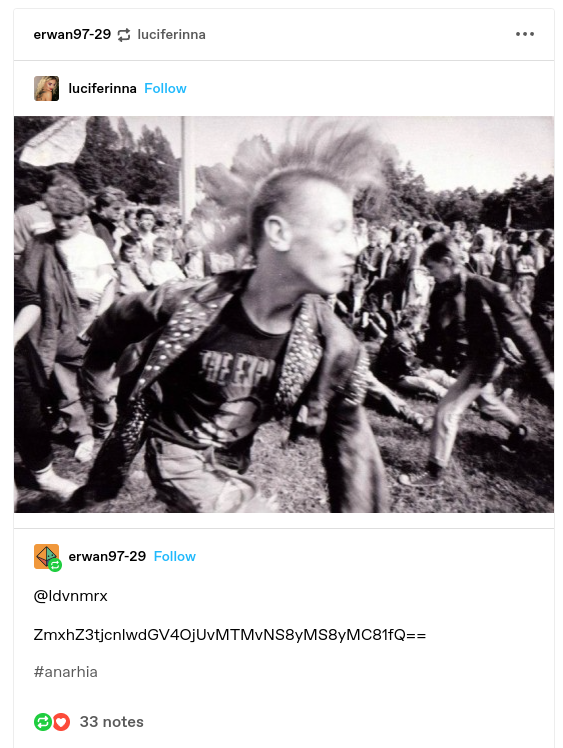

@montaclerc possede 3 followers.

Parmi ceux-ci, Erwan Lagadec nous interesse de part son lien tumblr en bio (et le fait qu’il soit d’Amsterdam).

Twitter:

Tumblr:

ZmxhZ3tjcnlwdGV4OjUvMTMvNS8yMS8yMC81fQ==, le == nous fait instantanement penser à de la base64

1$ base64 -d <<< 'ZmxhZ3tjcnlwdGV4OjUvMTMvNS8yMS8yMC81fQ=='

2flag{cryptex:5/13/5/21/20/5}

flag{cryptex:5/13/5/21/20/5}

Le conciliabule

-

Recoupez tous les éléments que vous avez trouvés jusque là. Ces derniers nous mènent vers le même personnage historique. La fascination de nos protagonistes pour cette figure est intrigante. Il s’emblerait qu’ils aient même traduit une page exprès en son nom.

-

Visiblement, le diable se cache dans les détails.

-

hunt{flag}

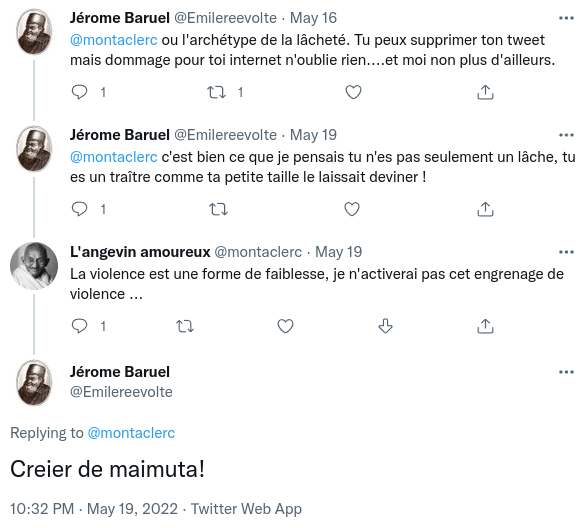

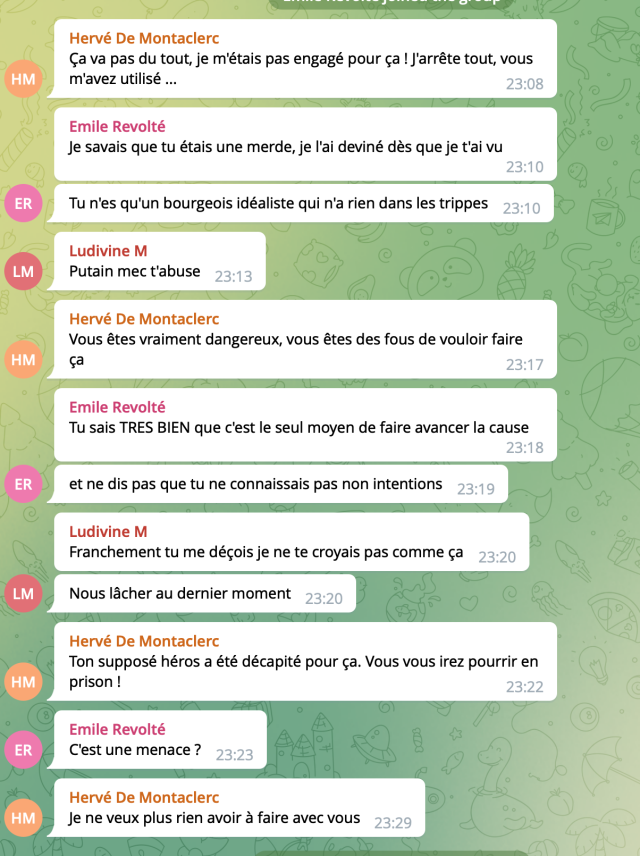

Sur le twitter de @montaclerc on observe une altercation avec un certain Jérome Baruel aka @Emilereevolte

Emile Revolte était aussi le nom marqué sur la main pendant la video)

Sur son profil twitter, il possède un lien copains d’avant en bio.

Sur ce dernier nous apprenons qu’il parle couramment roumain et est contributeur wikipedia.

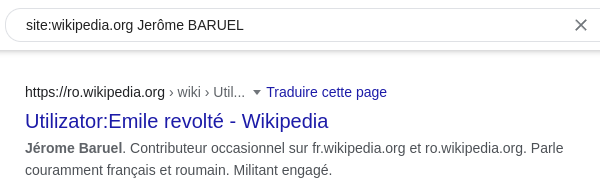

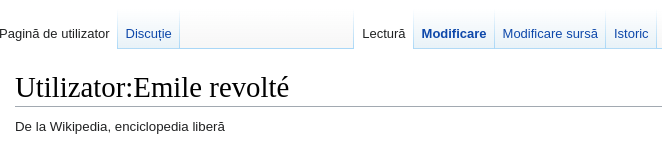

En googlant un dork tel que site:wikipedia.org Jerôme BARUEL on tombe sur le profil wikipedia de notre chère Emile Revolte.

google result:

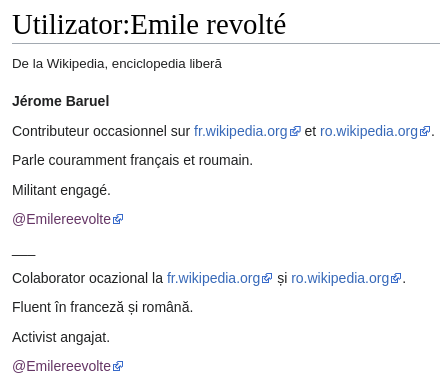

profile wikipedia:

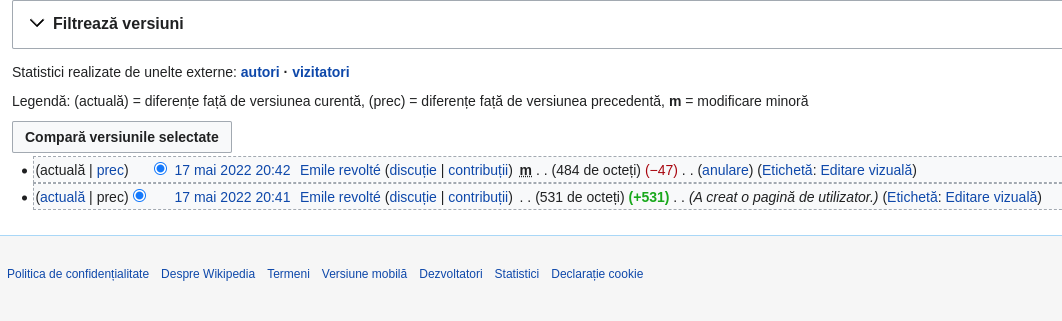

A partir du profil wikipedia, pour retrouver les contributions de cette personne (on peut utiliser l’addon google traduction pour obtenir un text en francais/anglais tout en restant sur le wiki roumain), il nous suffit de cliquer sur Istoric)

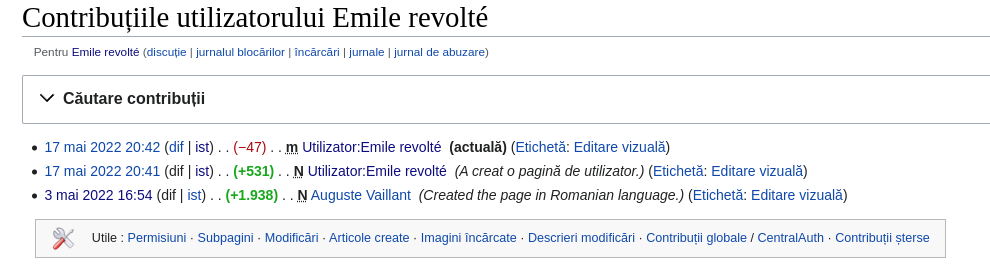

Puis sur contribuții (celui du haut)

Nous arrivons sur cette page.

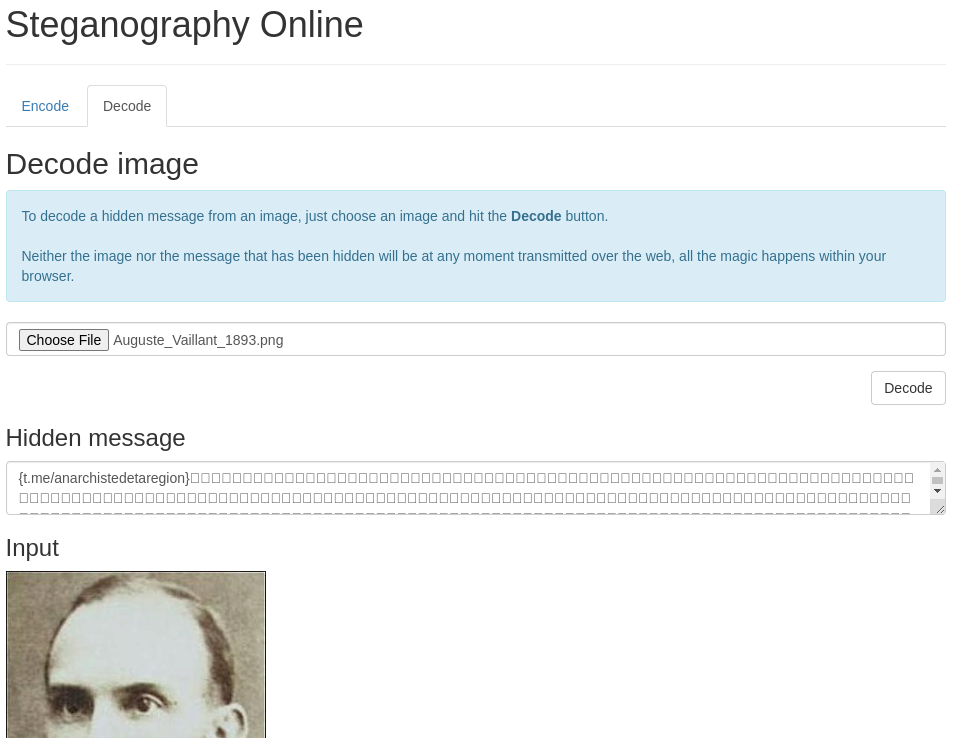

Emile Revolté a semble-il créé la page wikipedia d’Auguste Vaillant en Roumain, sur cette dernière, la description de la photo saute aux yeux (Ceea ce este înăuntru contează -> Ce qu’il y a à l’intérieur compte).

Nous téléchargeons la photo mais pas de metadonnées intéressantes (grep non plus).

2 sites s’offrent donc à nous pour ce genre de stéganographie simple, StegOnline et l’autre qui ne possède pas vraiment de nom.

Le premier ne nous est pas spécialement utile pour le moment, mais on obtient le flag avec le second:

hunt{t.me/anarchistedetaregion}

Tornado

-

Vous avez réussi à accéder au canal de communication de nos protagonistes. Mais à la lecture de leurs communications, on comprend rapidement qu’ils communiquent par code. A tel point que l’on a du mal à savoir où tout ça nous mène …

-

Avez-vous une idée ?

-

hunt{lieu_exacte}

Nous avons obtenu un Telegram dans le challenge précédent, en voici un extrait: (excellent)

Dans ce Telegram, une archive est à disposition, une tâche simple pour notre équipe d’hackers d’elite !

1$ unzip database.zip

2$ find ./database -type f -exec du -a {} \; | sort -rn | head -n 1

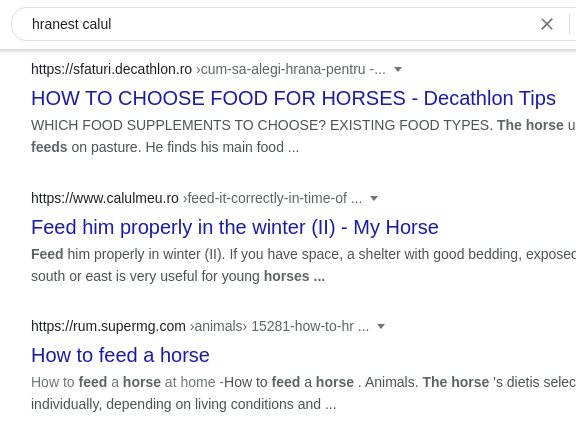

31528 ./0/3/6/hranest calul.png

hranest calul.png

En passant l’image à steg online, on identifie rapidement la localisation de la photo en analysant les bit planes (via StegOnline).

hunt{place_du_canada}

Fin de la partie CTF OSINT

Il semblerait que Montaclerc soit dans le pétrin, il s’est visiblement allié avec un groupe terroriste sans vraiment le savoir, mais quand ce dernier s’est apercu que ce groupe voulait faire sauter la chambre des députés (sa femme y travaille), il s’est bien évidemment braqué et a voulu partir. La personne dans la video du debut est donc Hervé !

Partie escape game / course d’orientation

Enfin la partie escape game, nous avions bien besoin d’un peu d’air, rester dans un sous sol pendant 6/7h ça nous fait saturer !

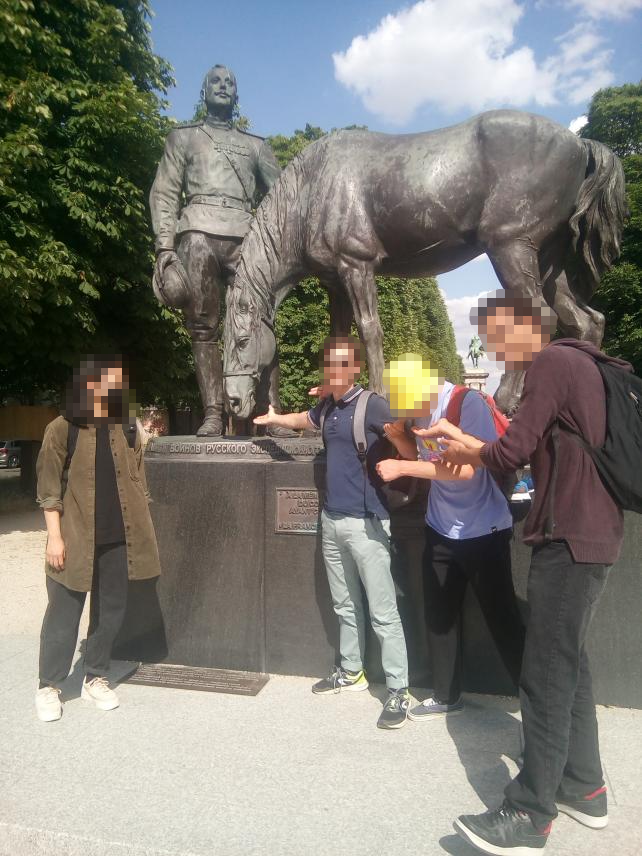

Place du Canada

Direction place du Canada donc, avec l’aide de notre ami Google Maps (ou CityMapper, vive Paris) nous entamons une petite marche de 15min depuis le 196.

Le nom du fichier qui contient la photo de la place du Canada est hranest calul, si l’on google cette phrase sur le google Roumain, on tombe sur des tips pour nourrir les chevaux. (hrăneșt calul -> nourrir le cheval)

Et là, sur place, SURPRISE, une statue d’un homme qui nourrit un cheval.

Ce dernier pointe sa tête vers un qr code qui nous mène vers ce pastebin (plus bon)

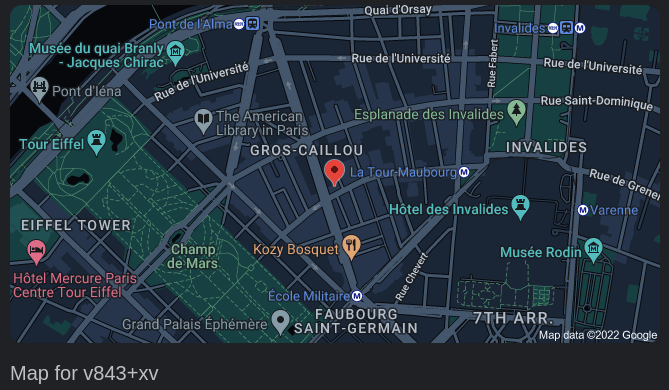

A l’intérieur, des coordonnées GPS liées à des numéros de casier, les Admins nous indiquent le casier numero 6, ce dernier est aux coordonnées GPS suivantes: 48°51'02.6"N 2°21'03.8"E La localisation d’un City-Locker.

City-Locker

Apres 40min de RER, nous voilà devant le City-Locker, nous utilisons le code trouvé dans le pastebin (il était présent à coté des coordonnées) pour rentrer a l’intérieur du City-Locker

Ensuite les codes du strava nous servent à ouvrir le casier, à l’intérieur, un cryptex, un cellulaire, ainsi qu’un post-it avec dessus: PIN: notre date ❤️

Une partie du flag de cryptex était 5/13/5/21/20/5, ce sont les numéros de lettres de l’alphabet, cela nous donne EMEUTE, grâce à cela, nous pouvons ouvrir le cryptex, et récupérer son contenu: un manuel de désamorcage ainsi qu’une sim.

Une fois la sim dans le téléphone, nous pouvons le dévérouiller avec la date de la rencontre de nos 2 tourteraux: 2905

A l’intérieur du téléphone, des contacts mais surtout un sms

Boom=>v843+xv le + nous fait directement penser à un géocode, et c’est le cas, cela nous ramène au 196 !!!

196

Arrivé au 196, c’est la panique, une bombe est sur le point d’exploser et c’est à nous de la désamorcer !

Heureusement, nos skills en Démineurs (ou en Keep talking and nobody explode) sont au maximum de leur capacité.

Avec moins de 10sec au compteur, nous réussissons à empocher 2000 points sur une bombe difficile !

Fin de la partie escape game / course d’orientation

Conclusion

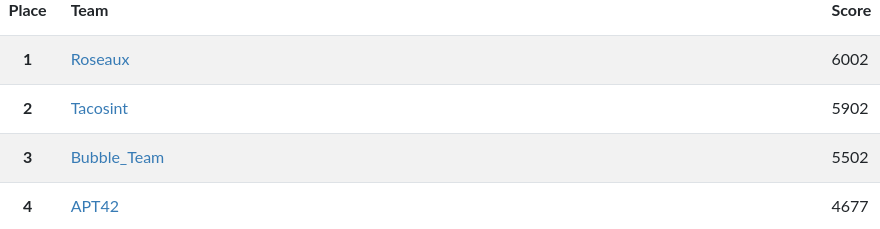

Ce fut une rude journee mais nous arrivons tant bien que mal à nous hisser à la 4ème place du podium.

Une journée extrêment enrichissante, pleine de bonnes rencontres.

Et puis, rien ne vaut un apéro apres avoir déjoué un attentat !

Merci à jmbomeyo, mboivin, therbret, alagroy- pour cette journée, mais surtout un grand MERCI à l’EGE, et plus précisement à l’AEGE pour l’excellente organisation !